定義與焦點:

時間線:

目的:

相對範疇:

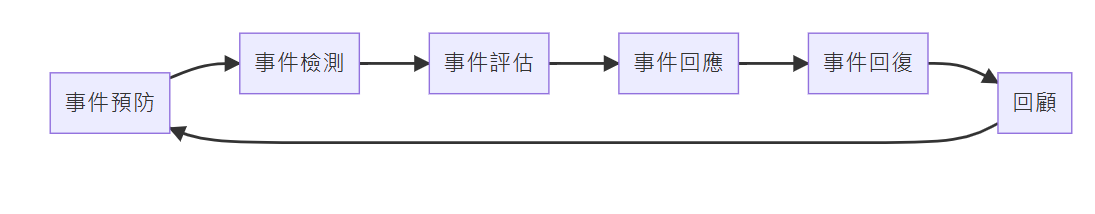

在資安事件管理流程中,「緊急應對」和「通報應變」分別屬於以下階段:

緊急應對 (Emergency Response):

通報應變 (Incident Reporting and Response):

比較常遇到「緊急應對」的工作,很多剛學習資安相關知識的工程師的狀態就像是:處理各種緊急事件中不斷學習和成長。

a. 應對流程

情境:A 公司的資訊系統遭受到勒索軟體攻擊,部分重要資料被加密。

b. 通知策略

情境:上述的勒索軟體攻擊導致 A 公司的客戶資料有可能被外洩。

c. 資源分配

情境:A 公司需要立即採取措施應對此次的勒索軟體攻擊,確保業務恢復並強化安全防護。

情境:公司B遭受網路攻擊,決定組建緊急應對團隊。

識別異常現象

隔離受影響的設備

通報

外部協助

通知策略

後續措施

部署監控和日誌系統

準備緊急應對工具箱

建立備份和恢復系統

一名員工收到一封看似來自 IT 部門的信件,要求收信者點擊一個連結來確認其公司帳號的資訊。

白話版本

當你收到一封未預期的信件,要求你點擊某些連結或提供某些資訊。

網路監控系統檢測到來自一個外部 IP 的大量請求,目標是企業內部的一個 web 伺服器。

白話版本

你的網站或系統變得異常地慢,或者完全無法存取與查看。

檔案伺服器的日誌顯示,三更半夜有一名員工存取了大量敏感資料。

白話版本

你收到系統通知,表示某個員工在不正常的時間存取了檔案。

某個伺服器突然開始使用大量的 CPU 和記憶體,並與多個外部 IP 進行連線。

白話版本

你的電腦或伺服器突然變得非常慢,或者開始有不正常的活動。

IT 部門收到一個匿名的報告,指出企業的網站存在漏洞,允許遠端執行指令。

白話版本

你收到一封信件或通知,告訴你公司的網站或系統存在安全問題。